一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)が2023年7月に発生した、日本国内で利用されていたドメインが不正に利用されてしまうドメインハイジャックの攻撃手法を紹介しました。

(参考)フィッシングサイト経由の認証情報窃取とドメイン名ハイジャック事件

JPCERT/CCは、コンピュータセキュリティインシデントについての受付や対応の支援、手口の分析、再発防止の助言などを技術的他立場から行っている団体です。

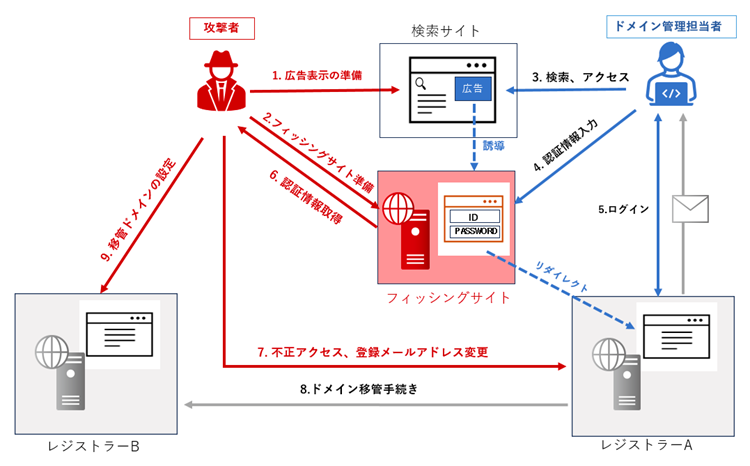

フィッシングサイトからのドメインハイジャックの手口

攻撃の手口は、 JPCERT/CCのサイトにも記載がありますが、以下のようなものです。

(参照)フィッシングサイト経由の認証情報窃取とドメイン名ハイジャック事件

順を追って整理するとこのようになります。

- 攻撃者側がドメインハイジャックをするために登録レジストラの広告を準備していた

- ドメイン管理担当者がその広告をクリックし、レジストラーのサイトに入ろうとすると実はそこがフィッシングサイトになっていた

- そのサイトにてIDとパスワードを入力して送信してしまうと認証情報が抜き取られてしまう

- 更にフィッシングサイトからIDとパスワードを入力すると本来のレジストラーサイトにリダイレクトがかかるようになっていたために、上手くカモフラージュされていた

- 認証情報を取得した攻撃者は、その情報を使ってレジストラーサイトに不正ログインし、ドメインの不正移管に加えて、メールアドレスを含む登録情報を書き換えてしまった

いかがでしょうか。私達でも被害に遭ってしまいそうな手口だと思いました。この手口は、ドメインを取得し管理している企業や個人どちらにも関係してきます。

これによって、ドメインが不正に移管されてしまうと、そのドメインにアクセスしても本来のサイトではなく別のサイトにアクセスすることになるため、サイトを利用したいユーザーにも被害が出てしまう可能性もあります。

事前、事後の対応とは

この被害に関する事前の対策としてもいくつか提示されており、以下のようなものです。

- レジストラーサイトへは検索サイトで表示されたリンクを信頼せず、確認済みの公式アプリやブラウザにブックマークをしておいた本物のURLから直接アクセスするようにする

- 2段階認証などのセキュリティ強化をする

- パスワードの使い回しを避ける

もし、こういった被害に遭ってし待った場合は利用しているレジストラーへの相談をすぐにしていただくことを推奨します。

誰でも同じ被害に合う可能性がありますし、サイト自体だけでなく利用するユーザーにも負の影響が出てしまうことも考えられますので、手口の理解とその対策を考えて実行することが必要です。

今回のセキュリティ知識を詳しく知りたい場合は、徳丸本と徳丸試験がおすすめ

今回の関連の知識については、徳丸本を学ぶとよいと思います。Webセキュリティに関する基本知識が網羅されています。そして、学んだあとは理解を確認するために徳丸試験でチェックしてみることをおすすめします。

【徳丸本】

体系的に学ぶ 安全なWebアプリケーションの作り方 第2版 脆弱性が生まれる原理と対策の実践

【徳丸試験】